ordenadores.com » Portátiles Apple, Sistemas Operativos, Sobremesas Apple, Virus » Cómo detectar y eliminar a Flashback, el troyano para Mac.

Cómo detectar y eliminar a Flashback, el troyano para Mac.

Apple se había preciado de tener un sistema operativo «a prueba de virus», debido a su diseño y su entonces, poca participación en el mercado. Pues «Flashback», que es la más nueva amenaza para los ordenadores de la manzana, ha llegado para cambiarles todo el escenario.

Pero la más reciente mosca en el pastel para Apple, no ha sido la primera. Ya anteriormente, los medios especializados informaban sobre MacDefender, un supuesto antivirus que según él, protegía el ordenador contra ‘troyanos, virus y malware’, los cuales sólo existían en la mente del usuario, quien tras instalar la aplicación, veía con estupor pantallas y pantallas de alertas y una supuesta actividad, de un software que no hacía absolutamente nada. Pero todo esto sirvió como globo de ensayo para la gestación una amenaza real, quizás la primera de muchas, que cambiaría el panorama para los ordenadores Mac.

Flashback

Flashback es un malware que utiliza el método del Caballo de Troya para infiltrarse en el ordenador. Inicialmente se camuflaba como una actualización de Flash Player (Adobe) y luego de forma automática, aprovechando un fallo en la implementación de Java. Los factores que contribuyeron a la propagación del troyano son dos:

– Desde hace algún tiempo, Apple no incluye el Adobe Flash Player con sus ordenadores, lo que hacía que los usuarios tuvieran que descargalo manualmente.

– Apple trae su propia implementación de Java en las Mac, por lo que las correcciones de Java dadas por Oracle, tardan mucho más en llegar a las Mac.

¿Cómo Detectarlo?

Puedes hacerlo en esta web o bien ejecutando estos 3 comandos en la aplicación Terminal (Está dentro del menú de Utilidades):

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

Si el resultado tiene algo que ver con las palabras «does not exist.» , entonces respiremos tranquilos. En caso de salir otra cosa, como la ruta de un archivo, entonces estamos infectados.

¿Cómo Eliminarlo?

El proceso es un tanto largo, pero si seguimos todo al pie de la letra, estaremos bien.

1) Abrir el Terminal y ejecutar los comandos que utilizamos durante la detección:

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

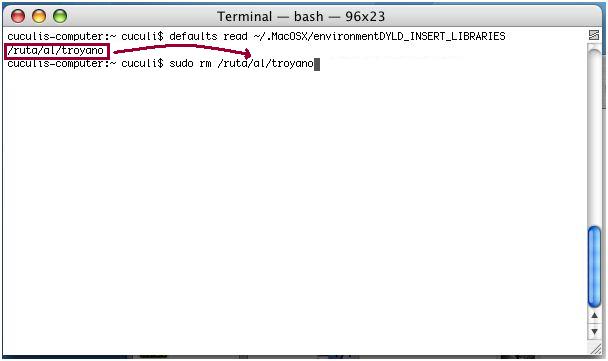

Tomemos nota de la ruta completa de archivo que aparezca (puede ser que esté unida al término «DYLD_INSERT_LIBRARIES»). Para cada uno de los comandos que tengan como resultado una ruta de archivo (y que no digan «the domain pair does not exist»), copiemos la ruta completa del archivo y ejecutemos este comando con la ruta de archivo en vez de la palabra RUTA en el comando (puedes hacer un copiar y pegar de esto):

grep -a -o ‘__ldpath__[ -~]*’ RUTA

2) Ubicamos los archivos que salen tras ejecutar el comando líneas arriba, y los borramos. Si lo de arriba es mucho lío, entonces podemos borrar los archivos uno a uno escribiendo: «sudo rm » y copiamos/pegamos la ruta al final del comando. Algo así:

Eliminando los archivos del troyano.

Filed under: Portátiles Apple, Sistemas Operativos, Sobremesas Apple, Virus · Tags: troyano, virus

Comentarios recientes